Microsoft corrige 23 failles de sécurité dans ses bulletins

Posté : mer. 9 mai 2012 18:27

Microsoft a publié hier soir ses bulletins de sécurité pour le mois de mai. Au total, 23 failles sont corrigées. On trouve d’ailleurs parmi les correctifs une nouvelle version d’un sparadrap pour une ancienne faille : celle qui avait permis au malware Duqu de se répandre.

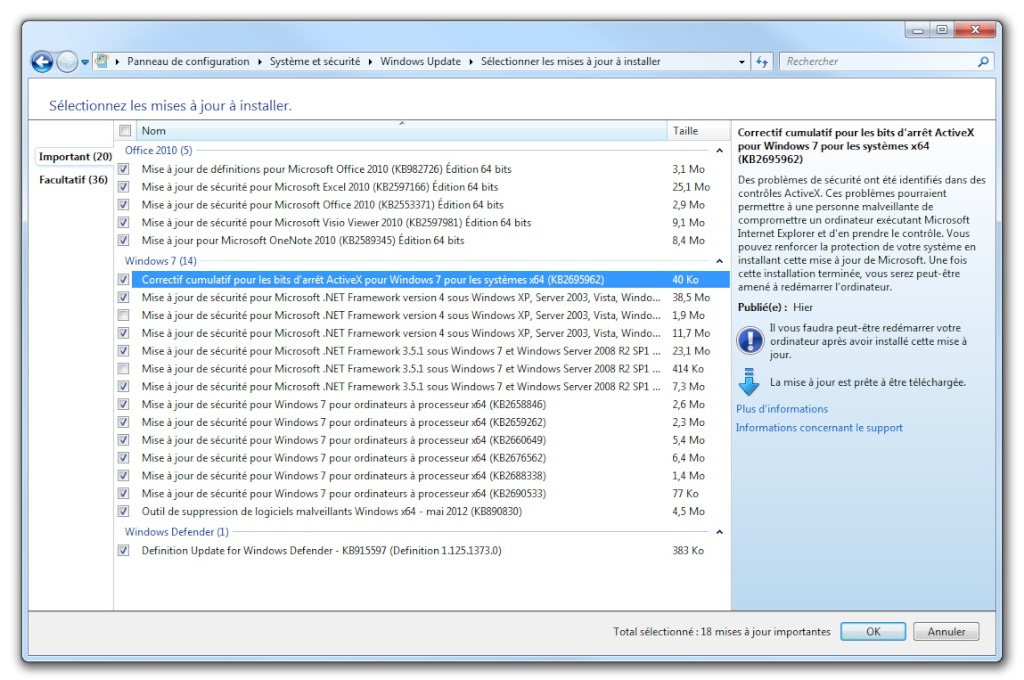

windows update

Dans son bulletin MS12-034, Microsoft revient sur une faille qui avait déjà été corrigée depuis plusieurs mois. Elle pouvait laisser du code à distance s’exécuter en espace kernel si un utilisateur ouvrait un document ou une page Web malveillante contenant des fichiers de police TrueType intégrés. Corrigée en décembre dernier, cette faille était surtout connue pour être exploitée par le malware Duqu dont l’une des particularités était de détecter les faiblesses d’une machine.

Pour autant, l’aventure de cette faille ne s’est pas arrêtée pour autant. La correction publiée en décembre ne couvrait en effet pas toutes les possibilités d’attaque. En outre, le code utilisé à l’origine se trouvait également dans d’autres produits. Une équipe de Microsoft a donc créé un système de « détection de code cloné ». Résultat : le nouveau correctif est valable pour toutes les versions de Windows supportées, Office 2003 à 2010, les versions 4 et 5 de Silverlight ainsi que le framework .NET 4.0.

Dans les six bulletins restants, on en trouve deux autres (MS12-029 et MS12-035) critiques. Le premier concerne Word et pourrait permettre une exécution arbitraire de code distante avec un fichier RTF spécialement conçu. L’autre corrige deux failles dans le framework .NET, exploitables si une page web spéciale est affichée dans un navigateur capable d’exécuter des applications XAML (XBAP). Ces trois failles provoquent moins de dégâts avec des comptes utilisateurs classiques (et non administrateurs).

Les quatre bulletins restants sont considérés comme importants. L’un propose une série de corrections pour la suite Office tandis que les autres couvrent Visio Viewer 2010, la pile TCP/IP de Windows et le gestionnaire de partitions.

Comme d’habitude, tous les correctifs sont disponibles dans Windows Update.

Source

windows update

Dans son bulletin MS12-034, Microsoft revient sur une faille qui avait déjà été corrigée depuis plusieurs mois. Elle pouvait laisser du code à distance s’exécuter en espace kernel si un utilisateur ouvrait un document ou une page Web malveillante contenant des fichiers de police TrueType intégrés. Corrigée en décembre dernier, cette faille était surtout connue pour être exploitée par le malware Duqu dont l’une des particularités était de détecter les faiblesses d’une machine.

Pour autant, l’aventure de cette faille ne s’est pas arrêtée pour autant. La correction publiée en décembre ne couvrait en effet pas toutes les possibilités d’attaque. En outre, le code utilisé à l’origine se trouvait également dans d’autres produits. Une équipe de Microsoft a donc créé un système de « détection de code cloné ». Résultat : le nouveau correctif est valable pour toutes les versions de Windows supportées, Office 2003 à 2010, les versions 4 et 5 de Silverlight ainsi que le framework .NET 4.0.

Dans les six bulletins restants, on en trouve deux autres (MS12-029 et MS12-035) critiques. Le premier concerne Word et pourrait permettre une exécution arbitraire de code distante avec un fichier RTF spécialement conçu. L’autre corrige deux failles dans le framework .NET, exploitables si une page web spéciale est affichée dans un navigateur capable d’exécuter des applications XAML (XBAP). Ces trois failles provoquent moins de dégâts avec des comptes utilisateurs classiques (et non administrateurs).

Les quatre bulletins restants sont considérés comme importants. L’un propose une série de corrections pour la suite Office tandis que les autres couvrent Visio Viewer 2010, la pile TCP/IP de Windows et le gestionnaire de partitions.

Comme d’habitude, tous les correctifs sont disponibles dans Windows Update.

Source